实例管理

开通实例

登录浪潮云控制台。

点击“产品与服务”选择“安全(云御)-态势感知”,进入态势感知界面。

开通产品后点击管理即可登陆产品

登陆产品后可在资产中心中添加资产,即可通过各个模块查看分析威胁事件

操作步骤

监控中心

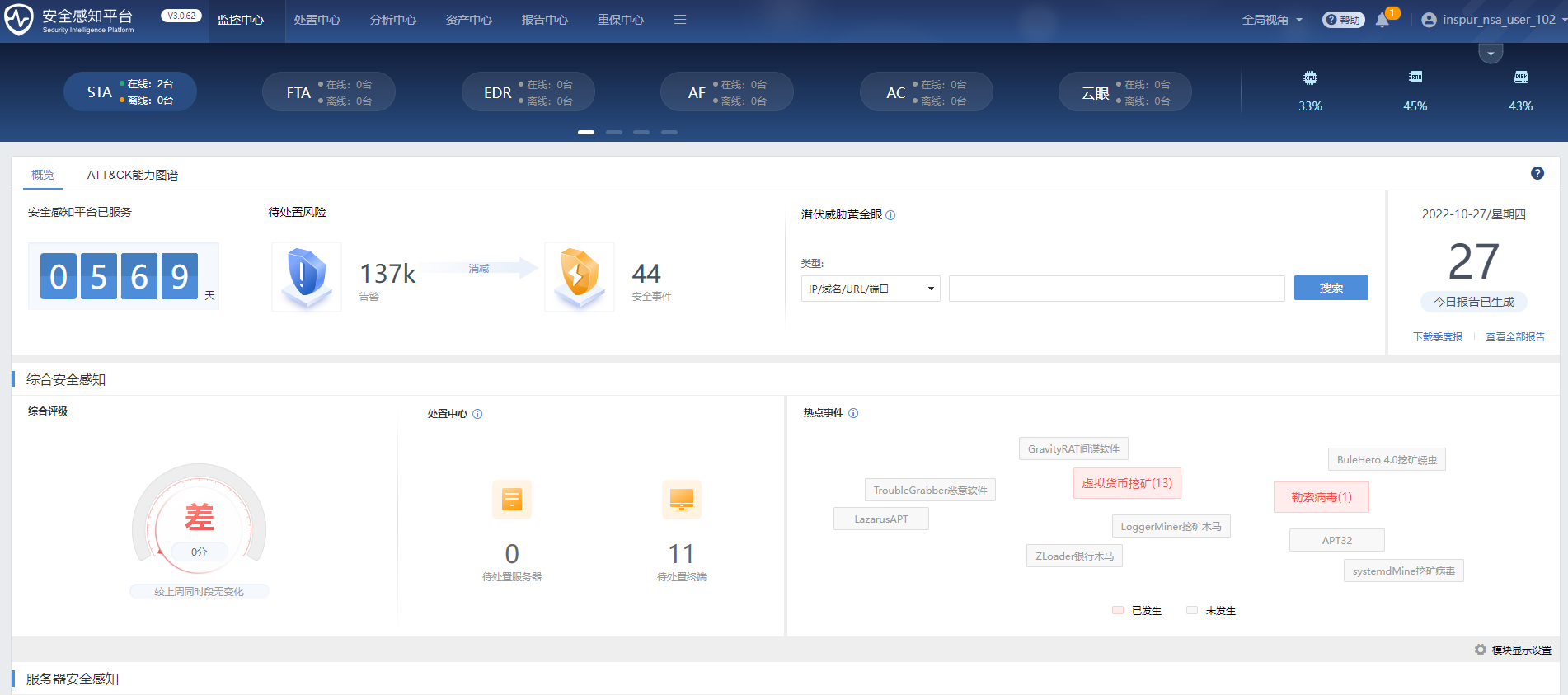

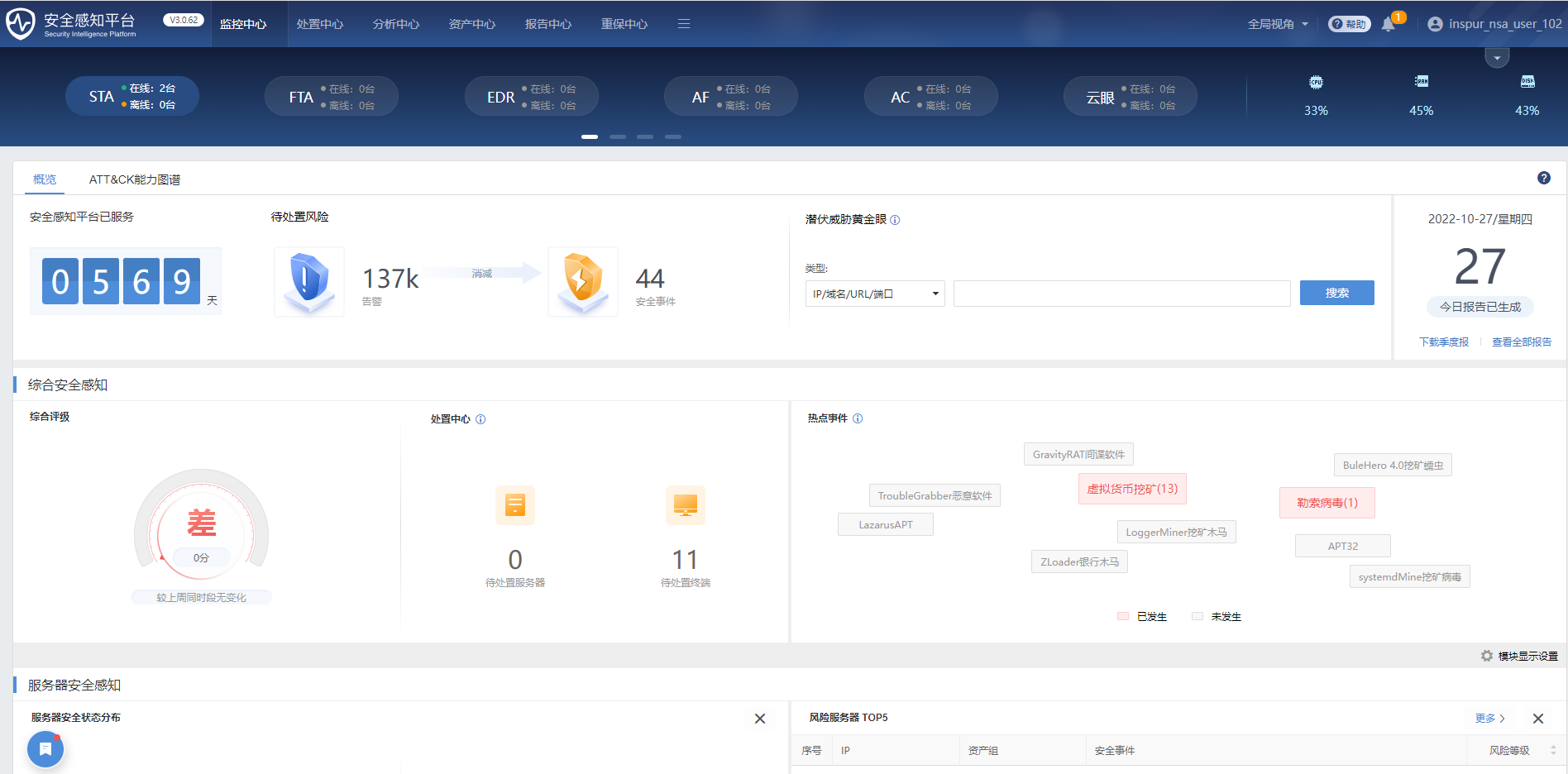

监控中心通过综合概览、大屏可视、数据中心可视三大模块,为管理员提供全方位、可视化的安全监控服务

概览

监控概览模块主要包括接入设备信息、整体概览、安全检测清单及挖矿专项检测四部分

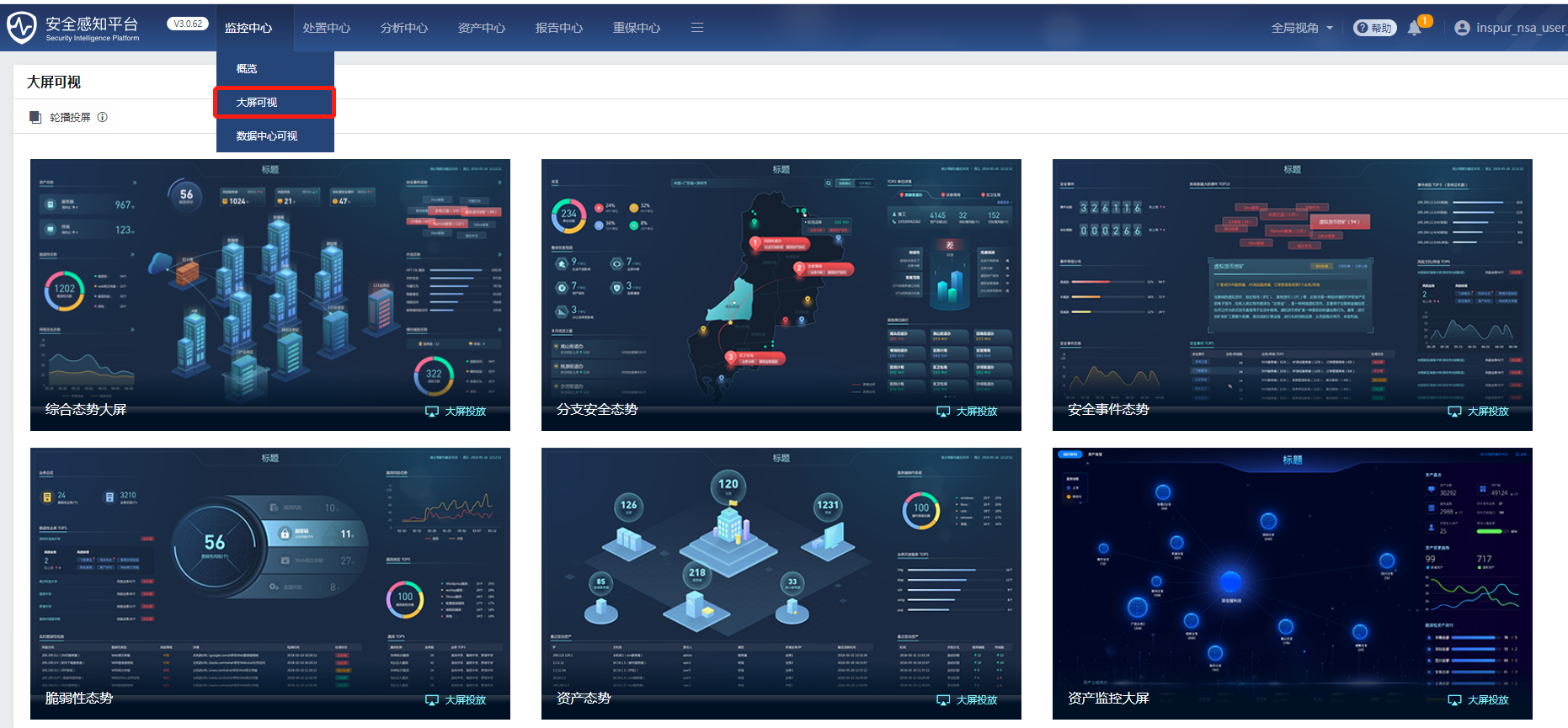

大屏展示

在监控中心-大屏展示中可以查看各种事件大屏

处置中心

态势感知平台通过探针、AF等接入的设备收集日志信息,并使用大数据分析方法得出对应资产存在的安全告警和安全事件。针对这些安全事件,处置中心功能可识别相应风险资产,并对具体的安全事件进行进一步分析与妥善处置

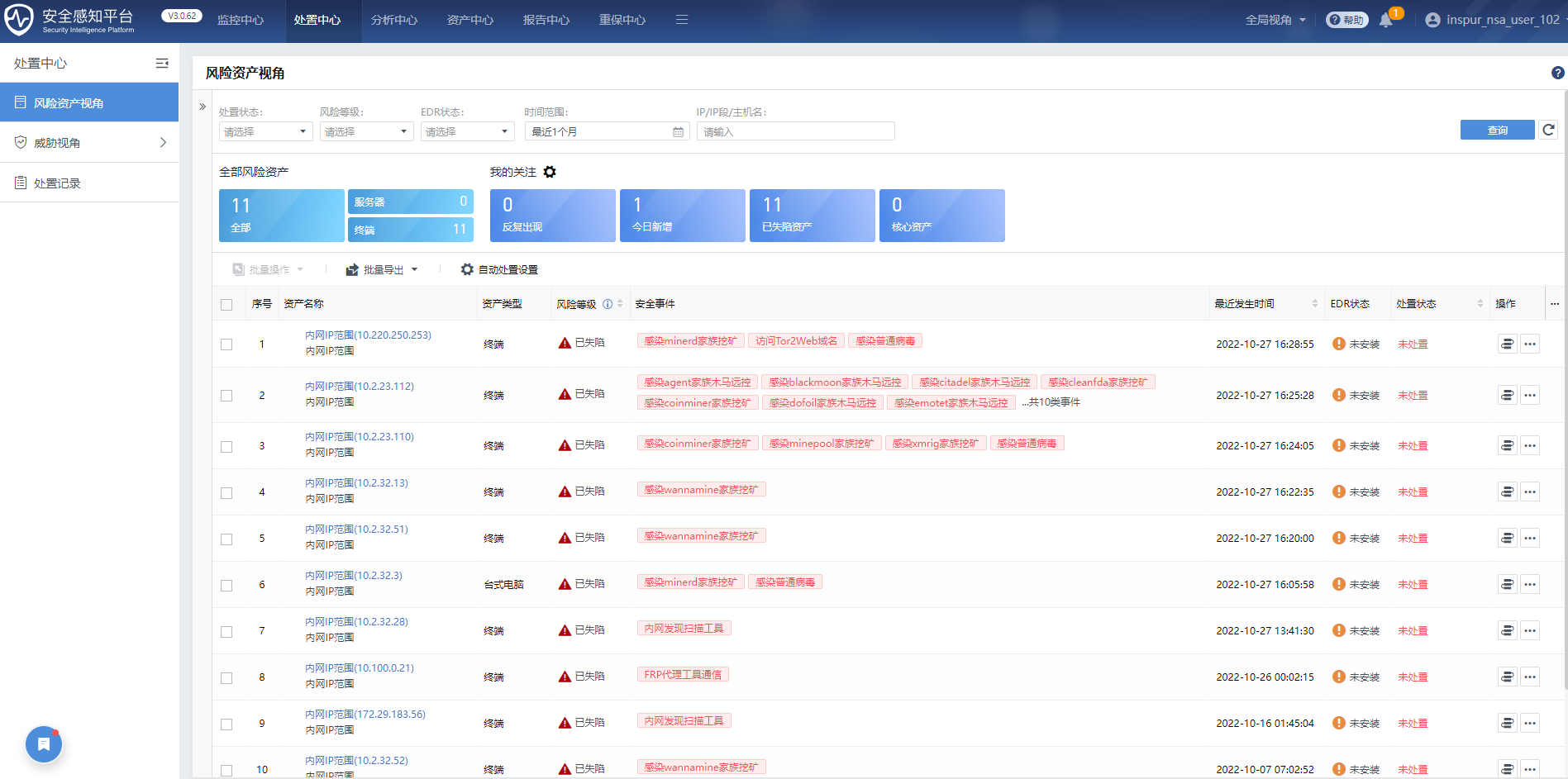

风险资产视角

态势感知可按风险等级、处置状态等维度对风险资产进行分类展示,便于管理员高效的对风险资产进行筛选与处置。

威胁视角

威胁视角主要提供安全事件和安全告警的查询、统计、溯源、举证等,在安全运营中使用频率高,关注度高,威胁视角主要分为安全事件和安全告警两个层次。安全事件源于安全告警,当主机已感染恶意文件、病毒,或已被控制时,该安全告警会同时生成安全事件,如C&C/后门/隧道通信、内网暴力破解、远程执行任务、感染病毒文件等

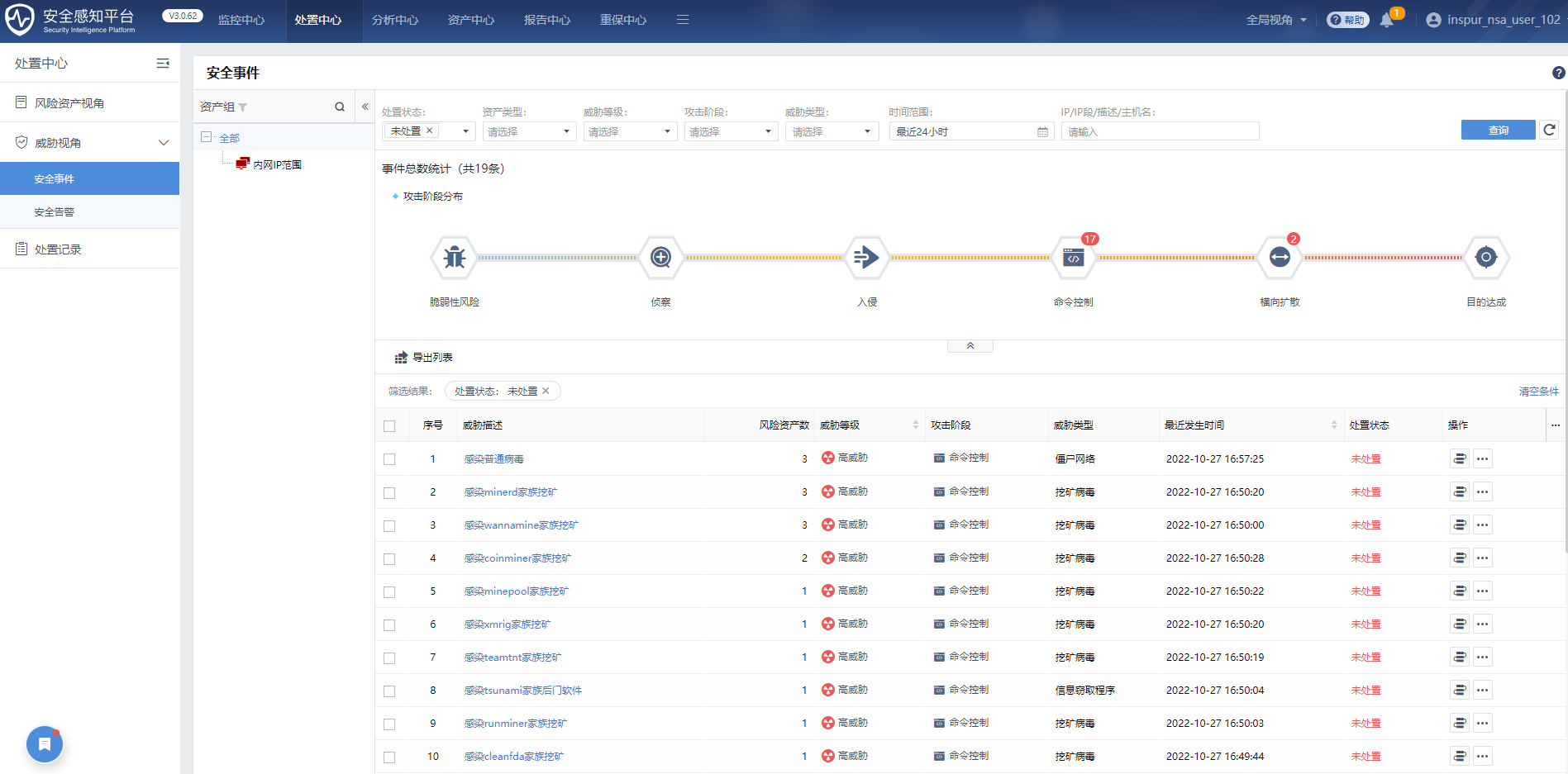

安全事件

安全事件模块中可以统一进行事件筛选、统计、查看、详情、处置等操作

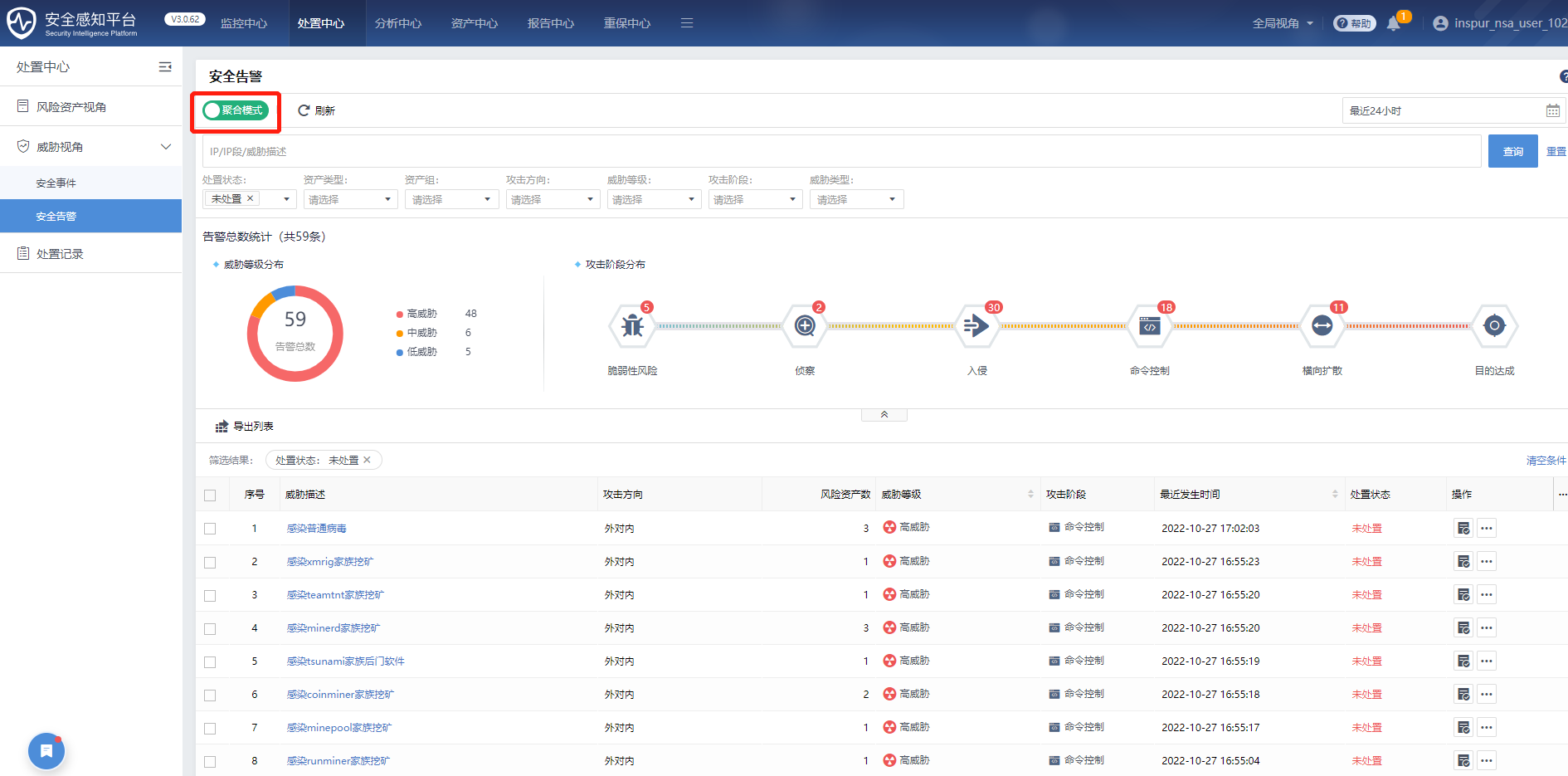

安全告警

和安全事件一样,安全告警也属于高频使用的功能模块,在运营使用中发挥着不可替代的作用。其中主要分为“聚合模式”和“详情模式”两种,聚合模式是告警视角的攻击者和受害者多对多的关系,详情模式往往是一对一或者一对多的关系,在实际使用时两种模式可以一键切换

分析中心

分析中心和处置中心相似,都是承载着数据处理分析后的梳理和展示等重要功能,为安全运营过程中高频使用的模块,主要包括日志分析、威胁专项分析、异常行为分析、访问流量可视、SIEM分析系统等子功能模块。

日志检索

在[分析中心/日志检索]页面下,管理员可针对安全检测日志、审计日志及第三方日志等进行查询,适用于安全问题需进一步分析时使用

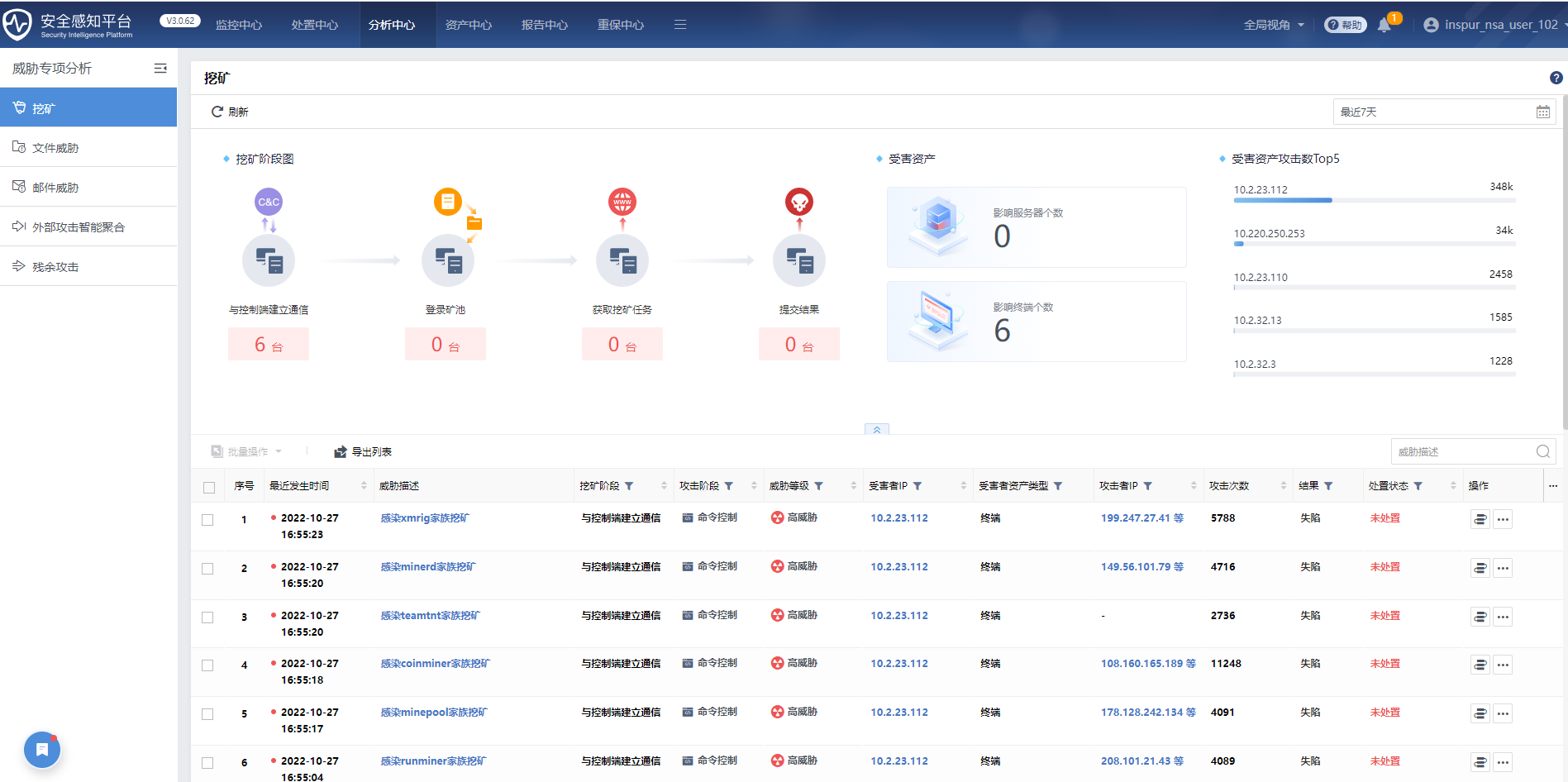

威胁专项分析

威胁专项分析主要根据业务场景以及热点事件梳理出来,包括:勒索、挖矿、文件威胁、邮件威胁分析、外部攻击智能聚合、残余攻击等方面。

异常行为分析

异常行为分析主要是基于访问方向提炼的包括EBA实体行为分析、违规访问、横向风险访问、服务器外联等子模块

访问流量可视

访问流量可视部分主要是指对外业务流量、横向流量、外联流量进行可视化展示,包括按照协议、按照应用、按照流量等视角进行展示。

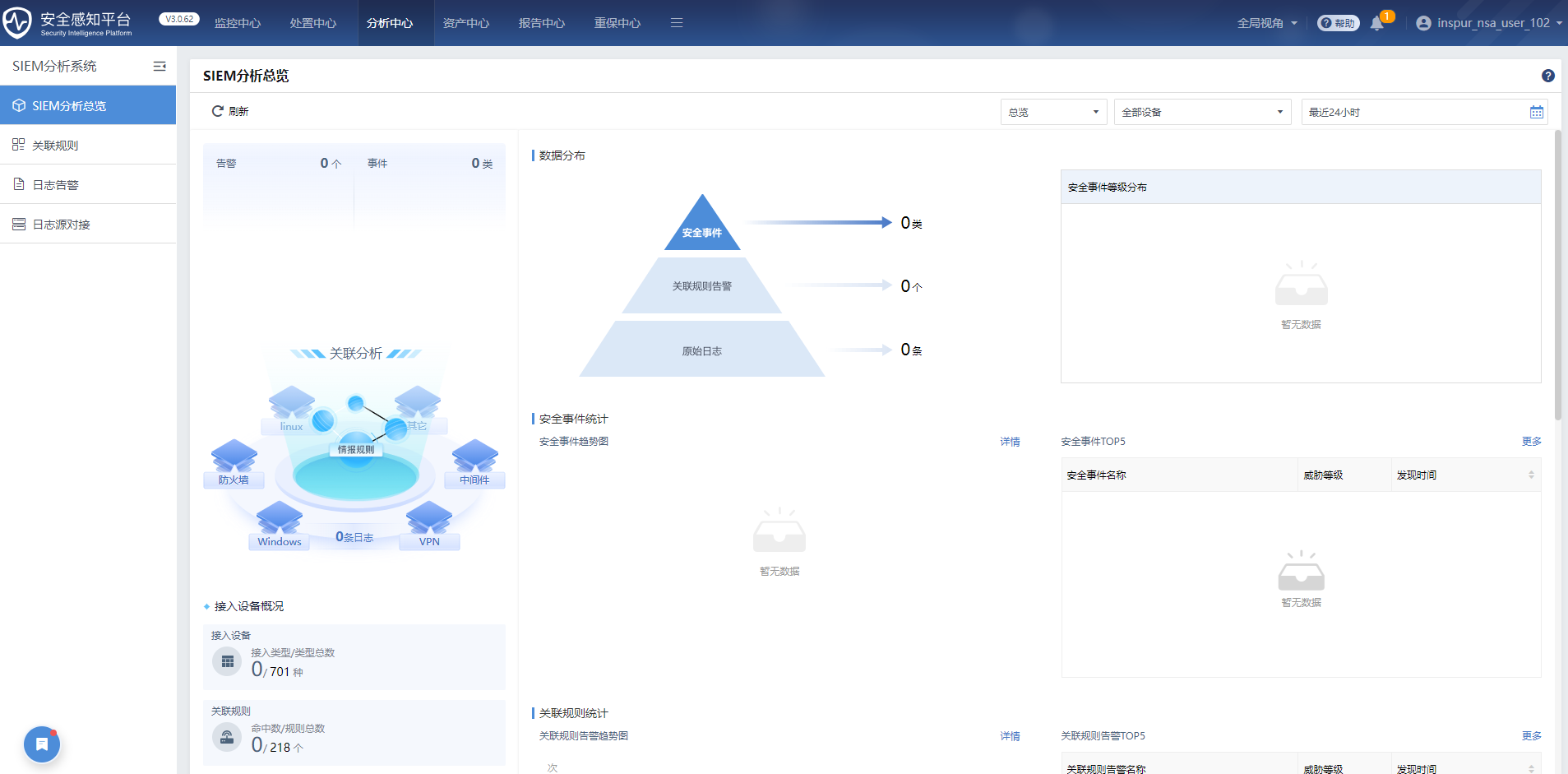

SIEM分析总览

SIEM分析系统可以使SIP平台接入众多第三方产品SYSLOG日志及操作系统的日志信息,管理员可通过平台对第三方安全信息和事件日志进行分析

资产中心

资产中心模块可依照资产生命周期,对资产的审核入库、风险识别、自动退库进行有序高效的管理,同时会优先展示活跃资产,让管理员更聚焦化地对活跃资产进行运维。

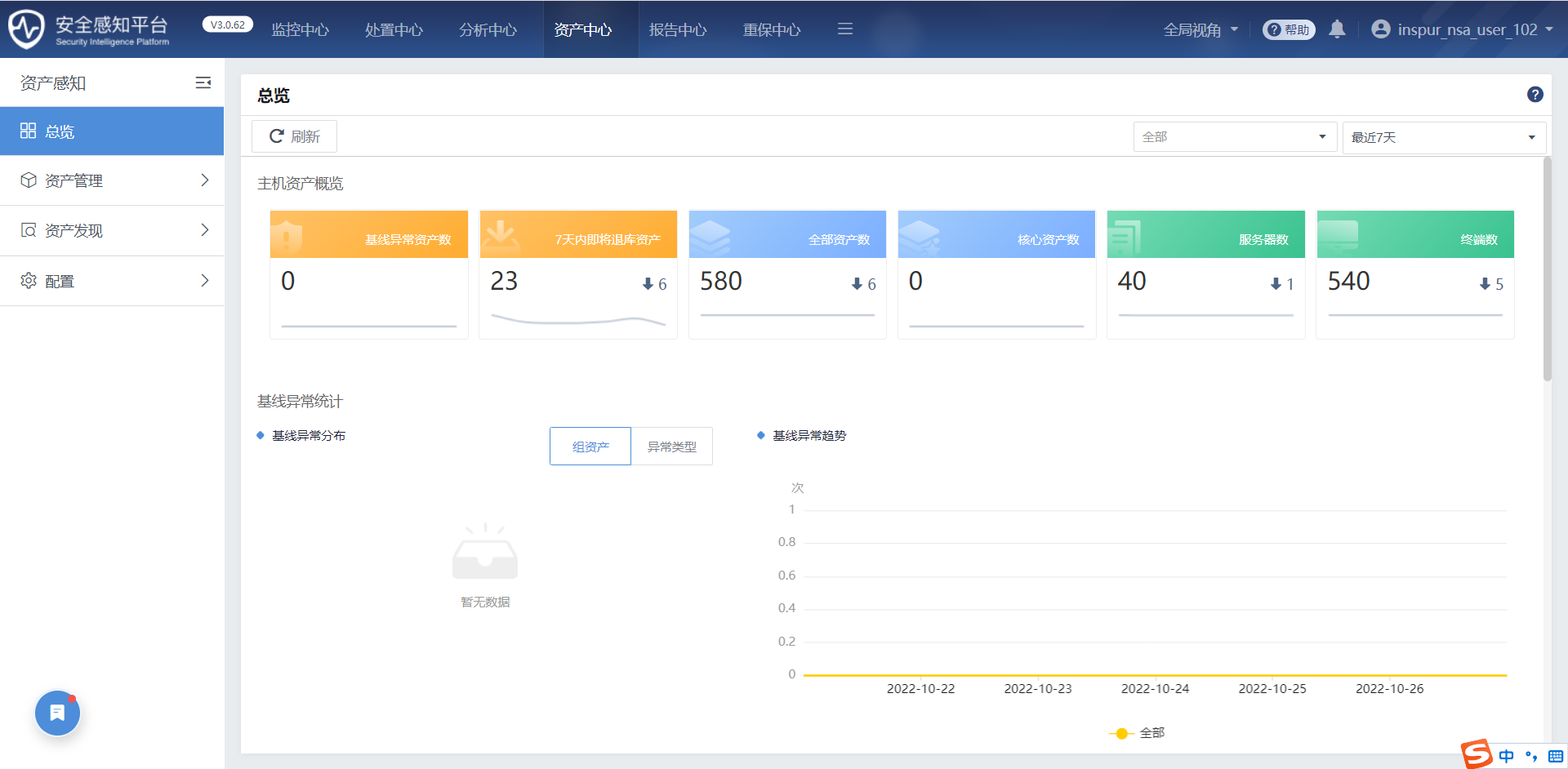

总览

资产中心模块提供资产总览页面,方便管理员以各个维度统计内网资产和变化趋势,整体掌握资产情况与状态,同时支持筛选特定资产组及统计时间,如下图所示。

资产管理

主机资产

在[资产中心/资产感知/资产管理/主机资产]页面,点击查看详情,可针对已有或空白信息进行更新或补充,如下图所示。也可在该界面做资产对比、退库及删除资产的操作。

资产发现

在[资产中心/资产感知/资产发现/待审核资产]页面,点击查看详情,可根据资产类型、标签、重要级别、状态、协议等信息进行筛选。

配置

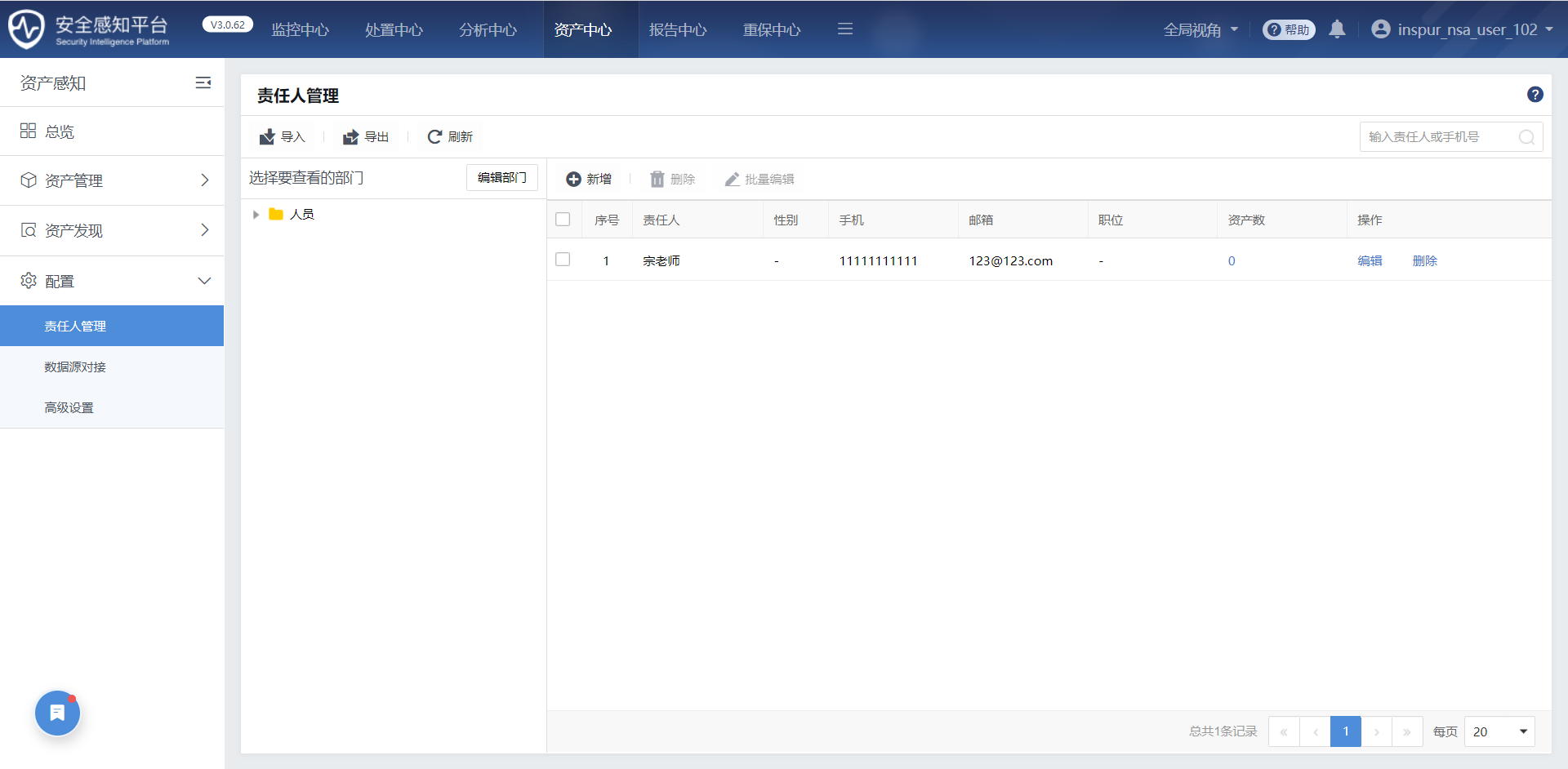

责任人管理

在[资产中心/资产感知/配置/责任人管理]页面下,可以查看责任人的姓名、手机号码、邮箱、资产数等详细信息,可以对责任人进行编辑、新增与删除的操作。

高级设置

在[资产中心/资产感知/配置/高级配置]页面,勾选<入库审核>,并点击配置按钮进行审核组指定,如下图所示。

报告中心

安全风险报告

安全风险报告会将主机遭受的脆弱性攻击、外部威胁等风险以报告的形式输出,可以用于汇报以及运维分析等场景。安全风险报告主要包括预设报告、手动导出、报告订阅等模块。

手动导出

在[报告中心/安全风险报告/手动导出]页面下,可以手动导出《综合安全风险报告》、《摘要报告》、《通报报告》、《主机安全风险报告》、《脆弱性感知报告》、《外部威胁感知报告》以及《处置报告》,用于运维或管理层查看。

选择要导出的报告类型,点击<立即导出>,在弹出的页面选择对应的时间范围、外部威胁分析等信息,点击<立即导出>,查看报告详情,如下图所示。

重保中心

重保中心模块包括资产实时告警分析、攻击者分析、联动封锁、重保威胁情报、暴露面分析五大模块,主要应用在重保时期或者攻防对抗场景中。

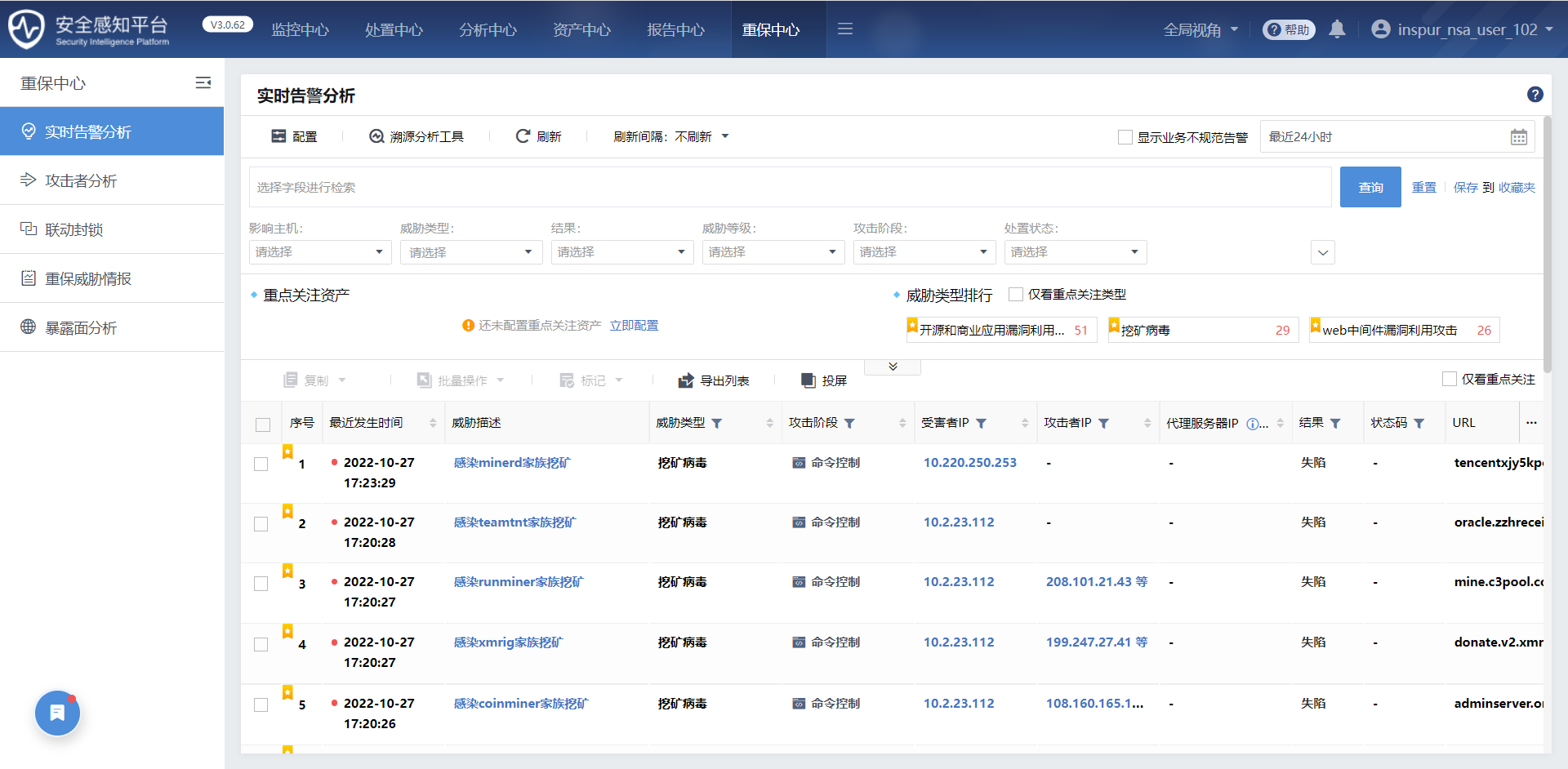

实时告警分析

可以通过实时攻击分析界面查看当前攻防态势,包括当前的攻击者、攻击手段、威胁等级、攻击结果等信息;同时通过本地与云端情报结合,客户可以快速获取攻击者信息,并进行快速封锁,帮助用户实时、快速查看攻击者并进行初步应急处置。分为实时攻击分析、攻击者分析、联动封锁和威胁情报共享,适用于攻防对抗和重保的场景。实时攻击分析,可以将所有的外部攻击功能分析成安全告警进行展示,并且实时的展示外部攻击、内网安全等安全告警。

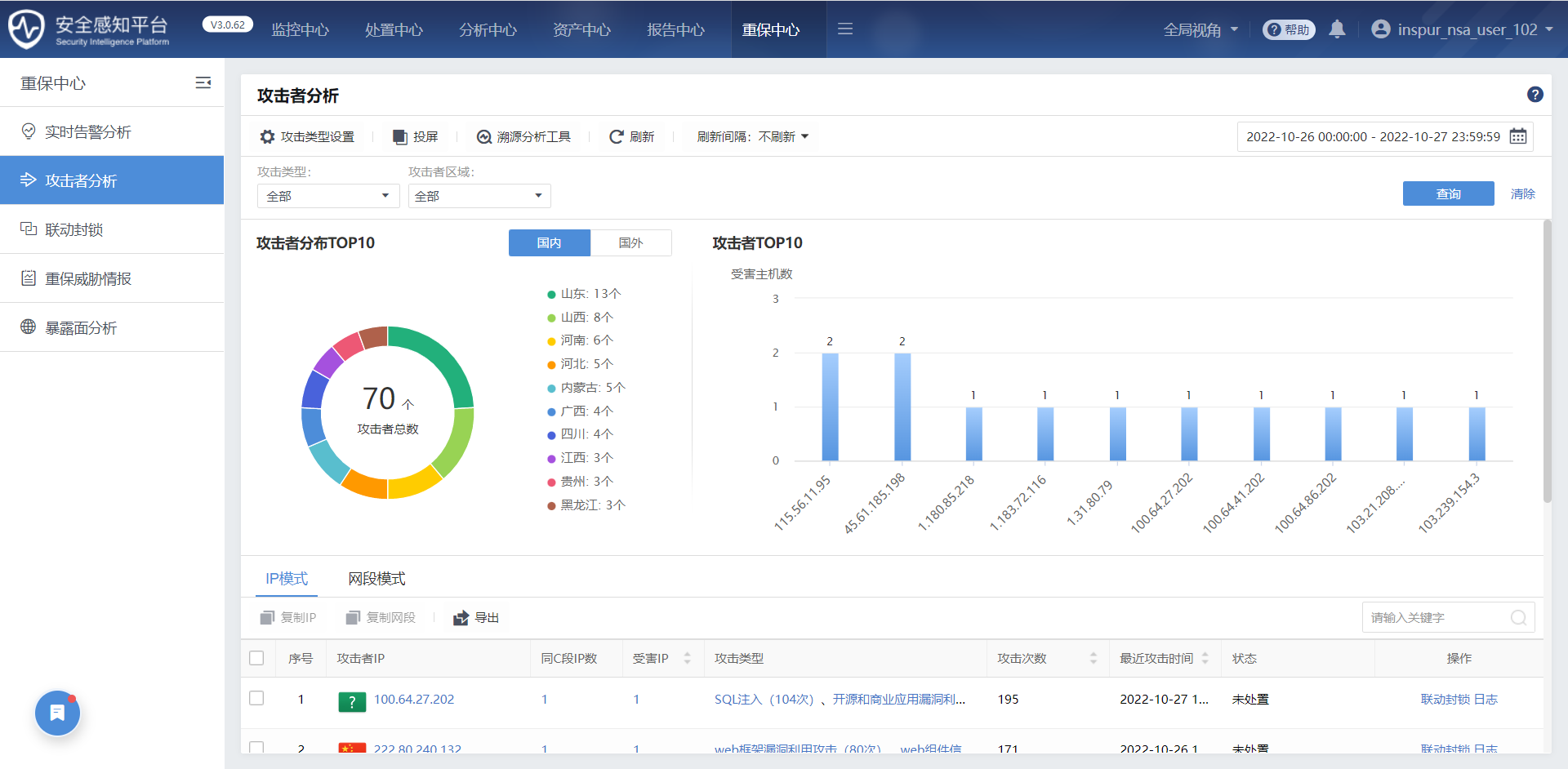

攻击者分析

统计外网对内网主机攻击最多的攻击者情况,快速定位攻击者TOP10情况,提高防守效率。

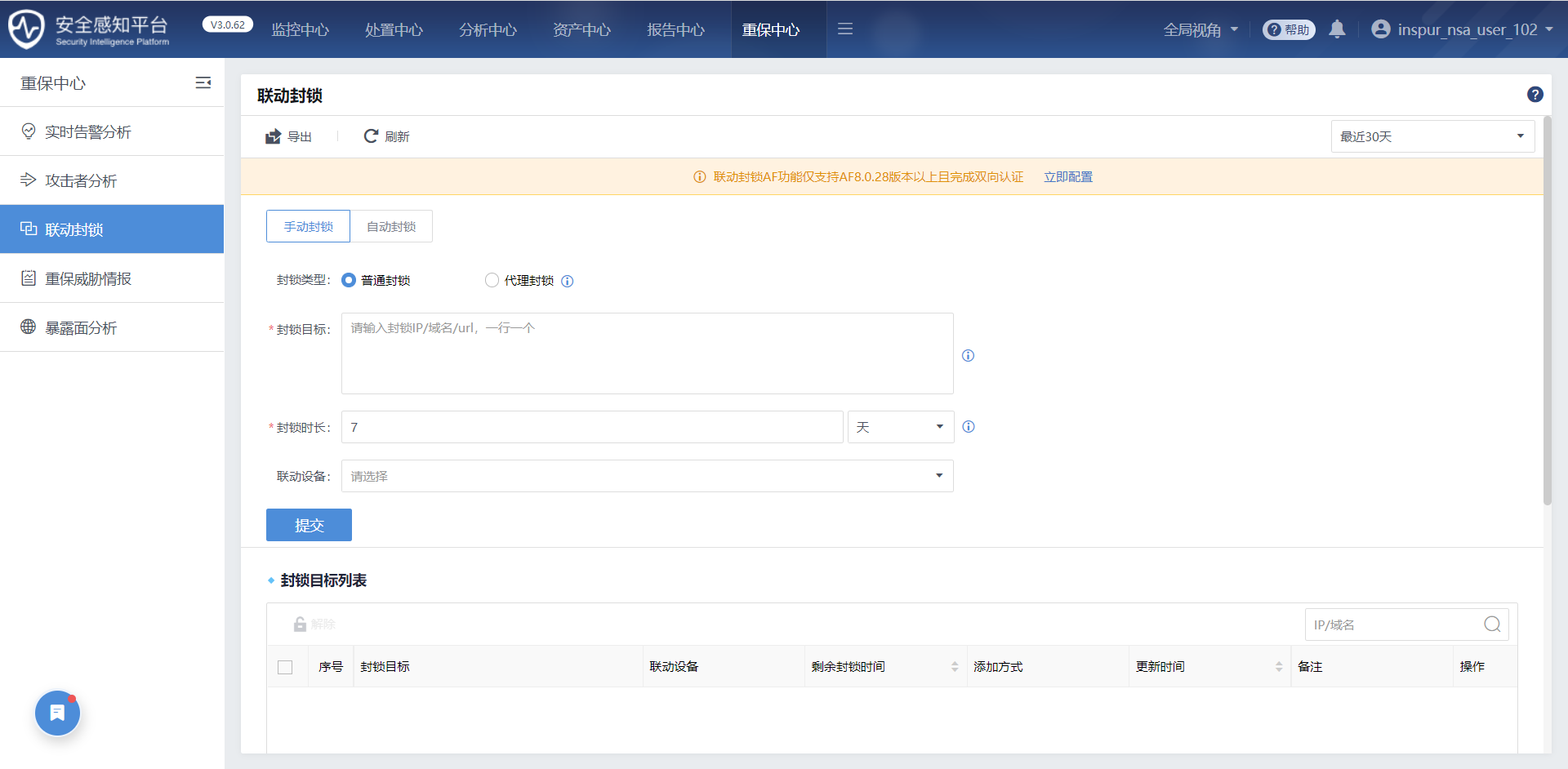

联动封锁

联动封锁适用于安全运维人员快速封锁线下收集的攻击IP,可以预防攻击并遏制风险扩散,通过联动AF,能够便捷、灵活的下发联动封锁策略,在夜间无人值守时建议开启自动联动封锁外部攻击者。

重保威胁情报

威胁情报一种基于证据的知识,包括情境、机制、指标、影响和操作建议。威胁情报描述了现存的、或者是即将出现针对目标的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。威胁情报可以帮助客户判断当前面临的威胁现状与趋势(被攻击、已失陷等,处于攻击链的某个阶段),将网络攻击造成的影响最小化。

在威胁情报共享页面可以查看当前情报概览以及情报列表。

暴露面分析

结合实时流量检测、边界防火墙上的ACL策略、云眼数据,分析当前资产存在的资产已离线、开放高危端口、无流量访问端口、无流量访问源等暴露面风险。将资产暴露面分析分为两部分:外网暴露面分析和核心服务器的暴露面分析。适用于攻防对抗场景。

外网服务器暴露面分析

将联动出口防火墙,识别外网的服务器的暴露面风险,提供缩小暴露面的建议。在[重保中心/暴露面分析/外网服务器暴露面分析]页面下,可以查看当前互联网出口防火墙(AF)状态以及云眼接入状态、待确认资产数。

内网服务器暴露面分析

通过联动AF与云眼,识别内网(靶机)服务器的暴露面风险,提供缩小暴露面的建议。在[重保中心/暴露面分析/内网服务器暴露面分析]页面下,可以查看资产信息、访问源情况、服务/端口情况、防火墙识别情况.